Nextcloud im Fokus: Die unterschätzte Macht der Logs – Syslog als Herzstück für Betrieb und Sicherheit

Es beginnt meist harmlos. Ein Nutzer beschwert sich, dass ein Upload abgebrochen sei. Das Monitoring zeigt normale Auslastung, die Dienste laufen. Wo ansetzen? Ohne aussagekräftige Log-Daten tappt man im Dunkeln. Viele Nextcloud-Administratoren verlassen sich hier auf die Standard-Logdateien in /var/www/nextcloud/data/nextcloud.log – praktisch, aber auf Dauer unzureichend. Spätestens wenn Skalierung, Compliance oder forensische Untersuchungen ins Spiel kommen, stößt das einfache Datei-Logging an Grenzen.

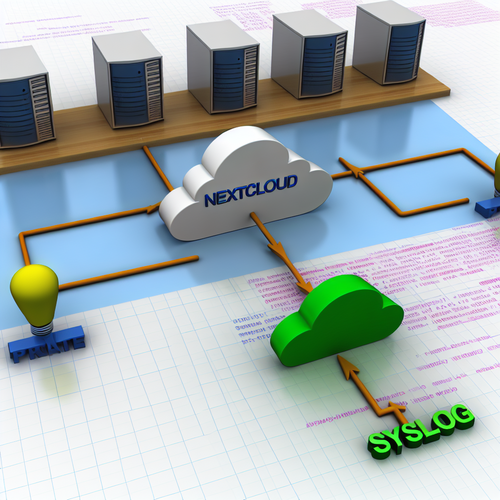

Dabei bietet Nextcloud seit Langem eine robuste, wenn auch manchmal stiefmütterlich behandelte Integration in das Unix-Urgestein Syslog. Diese Schnittstelle ist mehr als ein technisches Detail. Sie ist die Brücke zwischen der Anwendungswelt der Nextcloud und der etablierten Welt der System-Überwachung, zentralisierten Logverwaltung und Sicherheitsinformationen. Wer sie konsequent nutzt, gewinnt Transparenz und Kontrolle.

Syslog verstehen: Mehr als nur ein Protokoll

Bevor wir in die Nextcloud-Konfiguration einsteigen, lohnt ein Schritt zurück. Syslog ist ein Standard für die Nachrichtenprotokollierung, der sich über Jahrzehnte bewährt hat. Seine Stärke liegt in der Einfachheit und Universalität. Praktisch jeder Dienst auf einem Linux-System kann Meldungen an den Syslog-Daemon (wie rsyslog oder syslog-ng) senden, der sie dann nach konfigurierbaren Regeln verarbeitet – schreibt sie in bestimmte Dateien, leitet sie an entfernte Server weiter oder alarmiert den Administrator.

Für Nextcloud bedeutet das: Die anwendungsspezifischen Logeinträge verlassen die eigene Blase und werden Teil des zentralen System-Logstroms. Ein fehlgeschlagener Login-Versuch erscheint dann nicht nur im Nextcloud- eigenen Log, sondern kann im selben System wie ein korrespondierender Fehler im Apache- oder PHP-FPM-Log betrachtet werden. Diese Korrelationsfähigkeit ist Gold wert. Ein interessanter Aspekt ist dabei das Syslog-Level-System (von Debug über Info, Warning, Error bis hin zu Critical). Nextcloud nutzt diese Abstufungen, was eine gezielte Filterung ermöglicht. Man muss sich nicht mehr durch Megabytes von Debug-Meldungen wühlen, sondern kann sich auf Errors und kritische Events konzentrieren.

Konfiguration: Vom Grundprinzip zur feinjustierten Praxis

Die Aktivierung der Syslog-Protokollierung in Nextcloud ist auf den ersten Blick trivial. In der config.php werden zwei Parameter gesetzt:

'log_type' => 'syslog',

'syslog_tag' => 'Nextcloud',Schon fließen die Logs standardmäßig zur lokalen Syslog-Instanz, typischerweise in eine Datei wie /var/log/syslog oder /var/log/messages, gekennzeichnet mit dem Tag „Nextcloud“. Doch hier fängt die eigentliche Arbeit erst an. Diese pauschale Lösung ist für Produktivsysteme selten optimal.

Die erste Herausforderung: Die Standard-Konfiguration vieler Syslog-Daemons behandelt Logs von User-Anwendungen oft anders als Kernel- oder Systemdienst-Meldungen. Ohne Feinsteuerung landen alle Nextcloud-Logs in einer großen, unübersichtlichen Datei. Eleganter ist es, einen dedizierten Log-Kanal einzurichten. Mit rsyslog, dem heute verbreitetsten Daemon, lässt sich das über eine einfache Regel in einer Datei wie /etc/rsyslog.d/nextcloud.conf realisieren:

if $programname == 'Nextcloud' then /var/log/nextcloud.log

& stopDiese Regel filtert alle Nachrichten mit dem Tag „Nextcloud“ heraus und schreibt sie in eine separate Datei. Der Befehl & stop verhindert, dass die Meldung weiter verarbeitet wird und nicht auch noch in der generellen syslog-Datei erscheint – so vermeidet man Duplikate.

Dabei zeigt sich ein wichtiger Punkt: Die Zusammenarbeit zwischen Nextcloud und dem Syslog-Daemon erfordert Kenntnisse auf beiden Seiten. Der Administrator muss verstehen, wie sein Logging-System tickt. Welche Auswirkungen hat die Rotation durch logrotate? Werden die Dateirechte bei der Neuanlage korrekt gesetzt (Nextcloud läuft oft unter dem Nutzer www-data, der Leserechte auf die Logdatei benötigt)?

Die Kunst der Selektion: Was soll überhaupt geloggt werden?

Nextcloud kann sehr gesprächig sein. Die Standard-Loglevel sind vernünftig gewählt, aber in speziellen Szenarien – Performance-Analyse, Fehlersuche in einer speziellen App – möchte man vielleicht zeitweise mehr Details. Umgekehrt könnte in einer Hochlastumgebung der Overhead durch exzessive Logging-Meldungen unerwünscht sein.

Die Nextcloud-Konfiguration bietet hier den Parameter 'loglevel' => 2 (0=Debug, 1=Info, 2=Warn, 3=Error, 4=Fatal). Im Syslog-Kontext ist die Einstellung 2 (Warn) ein guter Kompromiss für den Produktivbetrieb. Sie filtert die alltäglichen Info-Meldungen heraus und protokolliert nur potenziell problematische und kritische Events. Für forensische Zwecke oder Audits lässt sich jedoch argumentieren, dass auch erfolgreiche Logins (Info-Level) protokolliert werden sollten. Das ist eine Abwägungssache zwischen Datenschutz (Minimierung) und Sicherheit (Nachvollziehbarkeit).

Ein praktisches Beispiel: Bei verdächtigen Aktivitäten aus einer IP-Adresse möchte man nicht nur die fehlgeschlagenen, sondern auch die erfolgreichen Zugriffe dieses Clients sehen können. Nur mit Info-Level-Logging ist das möglich. Die Syslog-Integration macht es dann einfach, diese Logs zentral zu sammeln und mit Tools wie Fail2ban zu verknüpfen, das fehlgeschlagene Login-Versuche auswerten und die entsprechende IP-Adresse temporär sperren kann. Dazu benötigt Fail2ban Zugriff auf die Logs – und ein zentraler Syslog-Server ist dafür idealer als dutzende verteilte nextcloud.log-Dateien.

Der Schritt nach draußen: Zentrale Log-Sammlung mit Syslog

Die wahre Stärke des Syslog-Protokolls entfaltet sich in verteilten Architekturen. In einer Umgebung mit mehreren Nextcloud-Servern, etwa hinter einem Load-Balancer, ist die manuelle Suche in einzelnen Logdateien ein Albtraum. Die Lösung: Ein zentraler Syslog-Server, an den alle Nextcloud-Instanzen (und idealerweise alle anderen Server auch) ihre Logs senden.

Die Konfiguration dafür ist auf Client- und Server-Seite nötig. Auf der Nextcloud-Maschine (dem Client) wird rsyslog so konfiguriert, dass er bestimmte Logs an den zentralen Server weiterleitet. Das erfolgt über die Angabe eines Remote-Ziels mittels der `@` oder `@@`-Syntax (UDP bzw. TCP) in der rsyslog-Konfiguration. TCP wird aufgrund der Verbindungssicherheit bevorzugt.

# In /etc/rsyslog.d/forward-nextcloud.conf

*.* @@zentraler-logserver.example.com:514Auf der Server-Seite muss der Syslog-Daemon so konfiguriert sein, dass er eingehende Logs annimmt und wiederum sinnvoll ablegt – getrennt nach Herkunftsserver und Anwendung. Moderne Syslog-Implementierungen wie rsyslog mit dem `imtcp`- oder `imudp`-Modul und Template-basierter Filterung machen das robust möglich.

Nicht zuletzt wegen Sicherheitsbedenken sollte dieser Kanal abgesichert sein. Reines UDP über das Internet ist ein No-Go. TCP ist besser, aber ideal ist die Absicherung mit TLS, was rsyslog und syslog-ng unterstützen. Das stellt Vertraulichkeit und Integrität der Logdaten auch über unsichere Netze hinweg sicher. In hochregulierten Umgebungen ist diese Verschlüsselung oft keine Option, sondern eine Pflicht.

Beyond Basics: Structured Logging und Integration in moderne Stacks

Das klassische Syslog-Format ist textbasiert und für Maschinenparsing nur bedingt geeignet. Hier kommen Erweiterungen wie das sogenannte „Structured Logging“ ins Spiel. Die Idee: Logeinträge werden nicht als reine Freitextzeilen, sondern in einem strukturierten Format (wie JSON) gesendet. Das erleichtert die automatische Verarbeitung durch Log-Management-Systeme wie die Elastic Stack (ELK), Graylog oder kommerzielle Anbieter enorm.

Nextcloud selbst generiert interne Logs in einem strukturierten Format. Die Syslog-Ausgabe ist jedoch traditionell textbasiert. Moderne Syslog-Daemons können hier als Transformer wirken. Rsyslog kann mit Hilfe von Modulen wie `mmjsonparse` eingehende JSON-Strukturen aus dem Anwendungslog erkennen und als strukturierte Felder weiterversenden. Alternativ kann man Nextcloud-Logs direkt in eine Datei schreiben lassen und ein Agent (wie Filebeat) pickt sie auf und sendet sie als JSON an die zentrale Plattform. Die Syslog-Route bleibt dann oft für System-logs vorbehalten.

Ein interessanter Aspekt ist die Performance. Syslog-Protokollierung ist generell sehr effizient, da sie asynchron und über einen systemnahen Daemon erfolgt. Der Vergleich: Schreibt Nextcloud selbst in eine Datei, muss der PHP-Prozess diese I/O-Operation durchführen. Bei Syslog gibt PHP die Nachricht lediglich an den Systemlogger ab und kann sofort mit der Bearbeitung der nächsten Benutzeranfrage fortfahren. Der Syslog-Daemon übernimmt die (gepufferte) Schreiboperation. In Hochlastszenarien kann dieser kleine Unterschied spürbar sein.

Sicherheit und Forensik: Logs als letzte Verteidigungslinie

Aus Sicherheitssicht sind Logs unverzichtbar. Sie sind das Flugschreiberprotokoll eines Angriffs. Eine korrekt konfigurierte Syslog-Infrastruktur erhöht die Resilienz hier deutlich. Zentral gespeicherte Logs sind vor Manipulationen auf den Quellsystemen besser geschützt. Ein Angreifer, der auf einen Nextcloud-Server Zugriff erlangt, kann die lokale nextcloud.log-Datei löschen oder manipulieren, um seine Spuren zu verwischen. Hat der Server seine Logs jedoch in Echtzeit an einen zentralen, streng abgeschotteten Syslog-Server gesendet, bleiben diese Aufzeichnungen erhalten.

Für die Forensik ist die Einheitlichkeit entscheidend. Wenn alle Systeme im gleichen Format und am gleichen Ort loggen, lassen sich Angriffsverläufe über mehrere Komponenten hinweg rekonstruieren: War dem fehlgeschlagenen Nextcloud-Login ein Scan durch den Web Application Firewall (WAF) vorausgegangen? Wurde zeitgleich ein ungewöhnlicher Prozess auf dem System gestartet? Syslog als gemeinsamer Transportstandard macht solche Korrelationen erst praktikabel.

Dabei darf man die gesetzlichen und regulatorischen Anforderungen nicht vergessen. Die DSGVO, branchenspezifische Auflagen oder Zertifizierungen wie ISO 27001 verlangen oft nach revisionssicheren Protokollen bestimmter Ereignisse (Zugriffe auf personenbezogene Daten, Administratortätigkeiten). Nextclouds Audit-Log, das App-spezifische Events aufzeichnet, kann ebenfalls über entsprechende Apps und Skripte in den Syslog-Stream eingespeist werden. So hat man alle relevanten Prüfspuren an einem Ort.

Praktische Fallstricke und Troubleshooting

Die Theorie ist klar, die Praxis bringt Tücken. Ein häufiges Problem: Nach der Umstellung auf Syslog erscheinen keine Logs mehr. Schuld ist oft der Syslog-Daemon selbst, der nach einer Konfigurationsänderung nicht neu gestartet wurde. Ein `systemctl restart rsyslog` schafft hier oft Abhilfe.

Ein anderer Punkt sind die Dateiberechtigungen. Der Syslog-Daemon läuft meist als `root` oder `syslog` und schreibt Logdateien mit entsprechendem Besitzer. Will man diese Dateien als Nutzer `www-data` oder als normaler Administrator lesen, müssen die Leserechte angepasst werden. Das kann über umask-Einstellungen in der rsyslog-Konfiguration oder durch nachträgliches `chmod` in einem `logrotate`-Skript gelöst werden. Unbedachte Berechtigungen sind ein klassischer Stolperstein.

Ein interessanter Fehler kann auch von der PHP-Seite kommen. Nextcloud nutzt die PHP-Funktion `openlog()` und `syslog()` für die Ausgabe. Wenn der Syslog-Daemon nicht lauscht oder die Socket-Datei (wie `/dev/log`) nicht erreichbar ist, fallen diese Aufrufe einfach stillschweigend ins Leere. Hier hilft ein Test mit dem Kommandozeilenwerkzeug `logger`: `logger -t TestTag „Eine Testmeldung“`. Erscheint diese Meldung im Syslog, funktioniert der Grundkanal. Wenn nicht, liegt das Problem beim Daemon, nicht bei Nextcloud.

Zudem sollte man bedenken, dass bei einer zentralen Sammlung die Systemuhren synchronisiert sein müssen. NTP ist Pflicht. Logeinträge mit falschen Zeitstempeln sind im besten Fall verwirrend, im schlimmsten Fall forensisch wertlos.

Ausblick: Die Zukunft des Loggings in Nextcloud-Umgebungen

Die Landschaft des Monitorings und Loggings entwickelt sich ständig weiter. OpenTelemetry wird als übergreifender Standard für Telemetriedaten (Logs, Metriken, Traces) gehandelt. Es ist absehbar, dass auch Anwendungen wie Nextcloud langfristig direktere Integrationen in solche modernen Protokolle anbieten könnten. Das würde noch tiefere Einblicke ermöglichen, etwa die Nachverfolgung einer einzelnen Benutzeranfrage von der Load-Balancer- über die Nextcloud- bis zur Datenbankebene.

Bis dahin bleibt Syslog der bewährte, interoperable und extrem stabile Standard. Seine Stärke ist nicht der neueste Hype, sondern seine allgegenwärtige Verbreitung und Zuverlässigkeit. Für Nextcloud-Administratoren ist die Investition in eine saubere Syslog-Integration daher nie verschwendete Zeit. Sie schafft die Grundlage für Skalierbarkeit, erleichtert die Fehlersuche und stärkt die Sicherheitsposture der gesamten Installation.

Man könnte es pointiert formulieren: Die Entscheidung für oder gegen Syslog ist weniger eine technische Feinabstimmung, sondern eine architektonische Weichenstellung. Sie entscheidet darüber, ob die Nextcloud eine black box bleibt, deren Innenleben nur mit Mühe zu erleuchten ist, oder ob sie zu einem transparenten, in die übergreifende Betriebs- und Sicherheitsprozesse integrierten Baustein wird. In Zeiten, in denen digitale Souveränität und Kontrolle über die eigene Infrastruktur wieder an Bedeutung gewinnen, ist letzteres wohl die einzig sinnvolle Wahl.